Qu’est-ce que Karkinos?

Karkinos est un « couteau suisse » léger pour les tests d’intrusion et / ou le piratage des CTF. Actuellement, Karkinos offre ce qui suit:

- Codage/décodage des caractères

- Chiffrement/décryptage de texte ou de fichiers

- Manipulation de la coque inversée

- Craquage et génération de hachages

Démenti

Utilisez cet outil pour rendre les tests d’intrusion ou tout piratage CTF plus efficaces. Cet outil doit être utilisé sur les applications que vous êtes autorisé à attaquer uniquement. Toute mauvaise utilisation ou dommage causé sera de la seule responsabilité des utilisateurs. Veuillez vérifier les bogues et les problèmes connus en bas avant l’installation.

Une page Wiki pour le dépannage arrive très bientôt.

Plus: https://github.com/helich0pper/Karkinos

Dépendances

- Tout serveur capable d’héberger PHP; testé avec Apache Server

- Testé avec PHP 7.4.9

- Python3

Assurez-vous qu’il est dans votre chemin comme:

Windows:python

Linux:python3

Si ce n’est pas le cas, veuillez modifier les commandes dans includes /pid.php - pip3

- Raspberry Pi Zero 🙂 convivial (crackez les hachages à vos propres risques)

Installation

Ce guide d’installation suppose que vous disposez de toutes les dépendances.

Linux/BSD

git clone https://github.com/helich0pper/Karkinos.gitcd Karkinospip3 install -r requirements.txtcd wordlists && tar -xf passlist.zipVous pouvez également le décompresser manuellement à l’aide de l’explorateur de fichiers si tar n’est pas installé. Assurez-vous simplement que passlist.txt se trouve dans le répertoire wordlists.- Ajoutez

extension=php_sqlite3.dllà votre fichier php.ini.

Si vous ne savez pas où le trouver, reportez-vous aux documents PHP. - C’est tout ! Maintenant, il suffit de l’héberger en utilisant votre serveur Web préféré ou d’exécuter:

php -S 127.0.0.1: 8888dans le répertoire Karkinos.

Important : l’utilisation du port 5555 entrera en conflit avec le serveur

de gestionnaire de shell inverse Si vous insistez pour utiliser le port 5555, modifiez la valeurPORTdu serveur de gestionnaire de shell inverse dans/bin/Server/app.py Line 87

Windows

git clone https://github.com/helich0pper/Karkinos.gitcd Karkinospip3 install -r requirements.txtcd wordlists && tar -xf passlist.zip

Vous pouvez également le décompresser manuellement à l’aide de l’explorateur de fichiers si tar n’est pas installé. Assurez-vous simplement que passlist.txt se trouve dans le répertoire wordlists.- Ajoutez

extension=php_sqlite3.dllà votre fichier php.ini.

Si vous ne savez pas où le trouver, reportez-vous aux documents PHP. - C’est tout ! Maintenant, il suffit de l’héberger en utilisant votre serveur Web préféré ou d’exécuter:

php -S 127.0.0.1: 8888dans le répertoire Karkinos.

Important : l’utilisation du port 5555 entrera en conflit avec le serveur

de gestionnaire de shell inverse Si vous insistez pour utiliser le port 5555, modifiez la valeurPORTdu serveur de gestionnaire de shell inverse dans/bin/Server/app.py Line 87

Manif

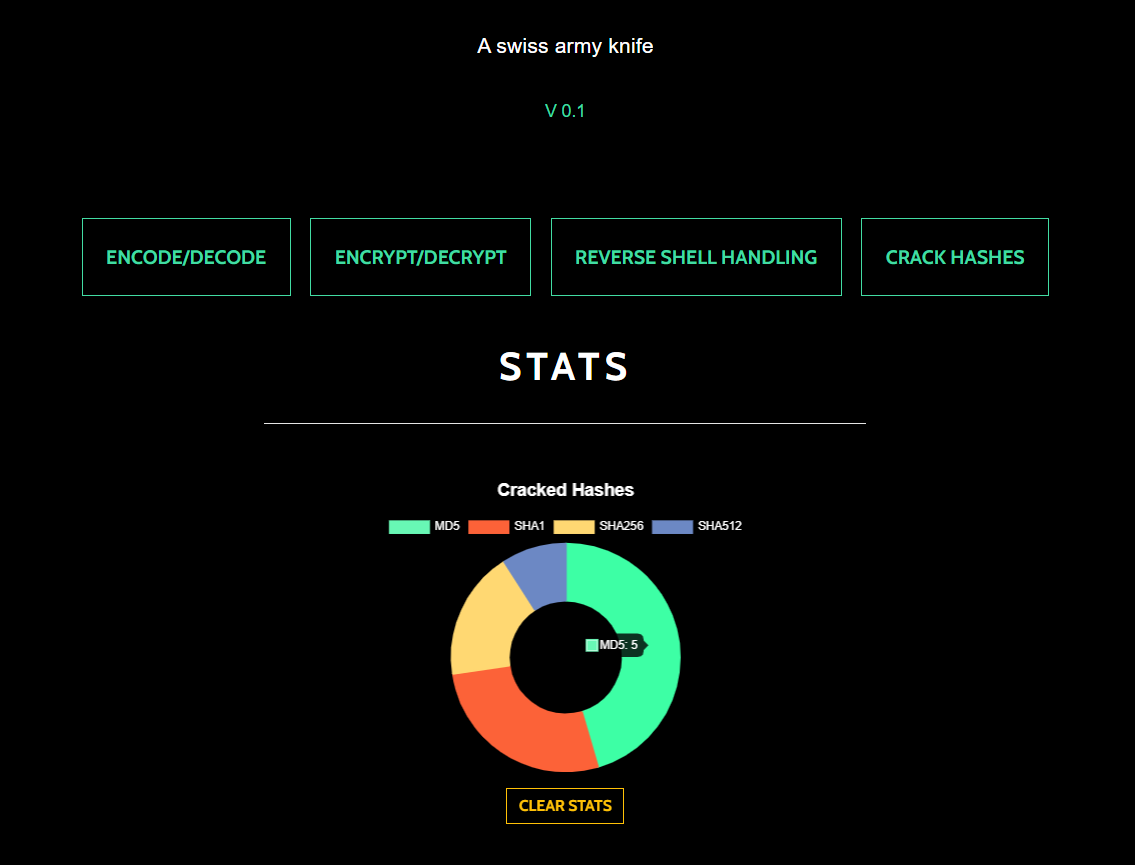

Menu d’accueil

Page de destination et menu d’accès rapide.

Les statistiques des utilisateurs sont affichées ici. Actuellement, les statistiques enregistrées ne sont que le total des hachages et des types de hachage craqués avec succès.

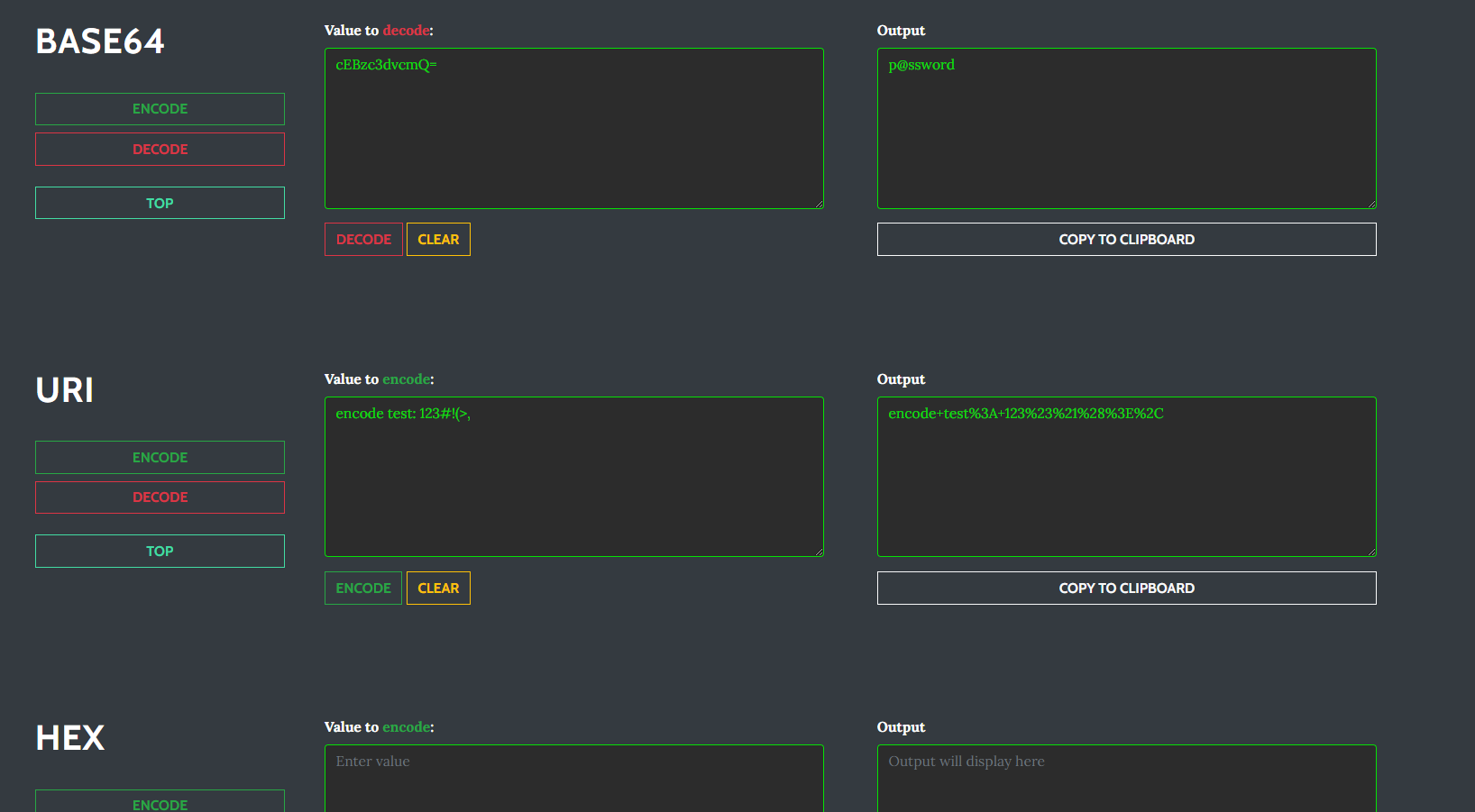

Encodage/Décodage

Cette page vous permet d’encoder / décoder dans des formats courants (d’autres peuvent être ajoutés bientôt)

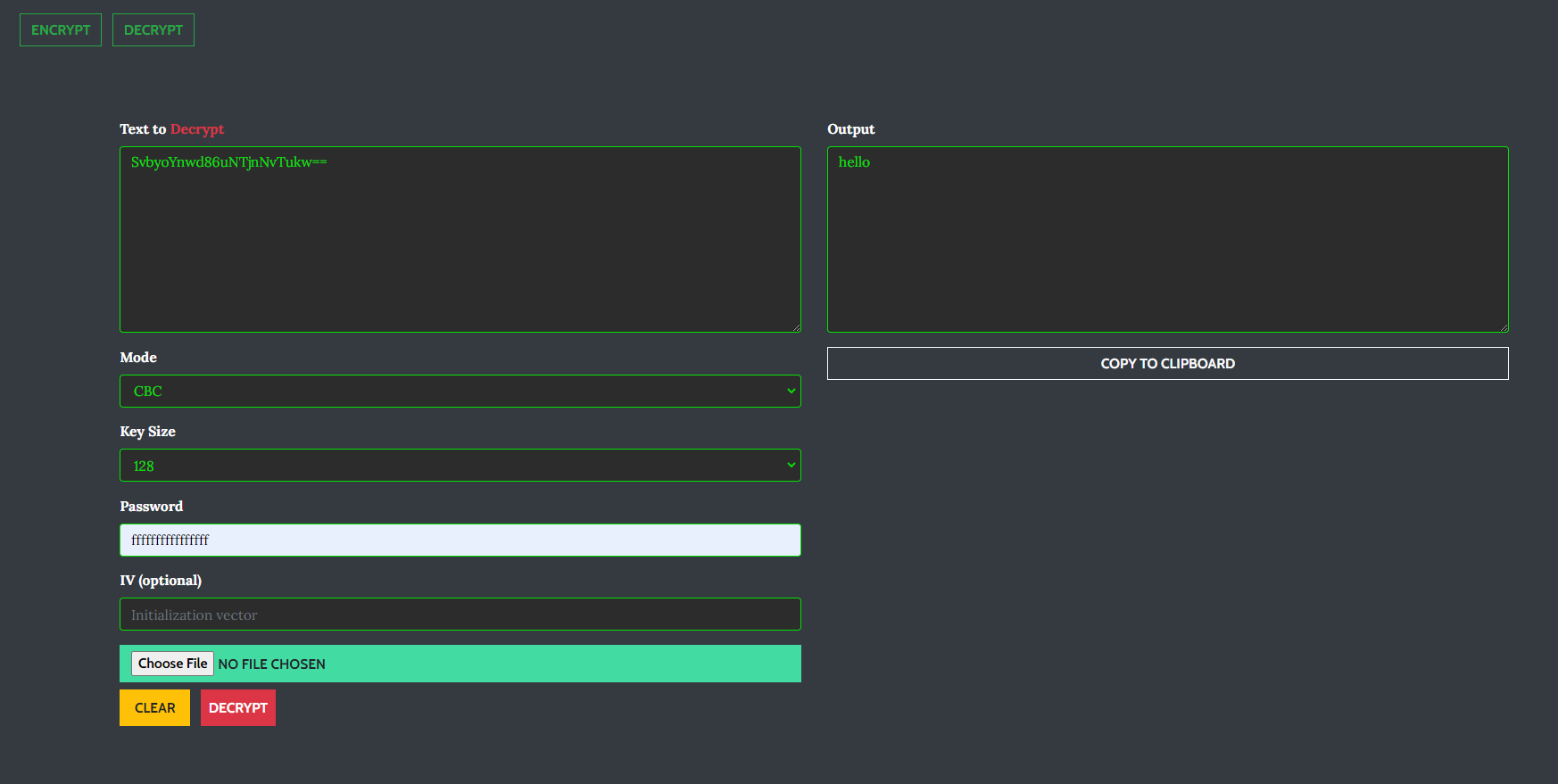

Encrypt/Decrypt

Encrypting and decrypting text or files is made easy and is fully trusted since it is done locally.

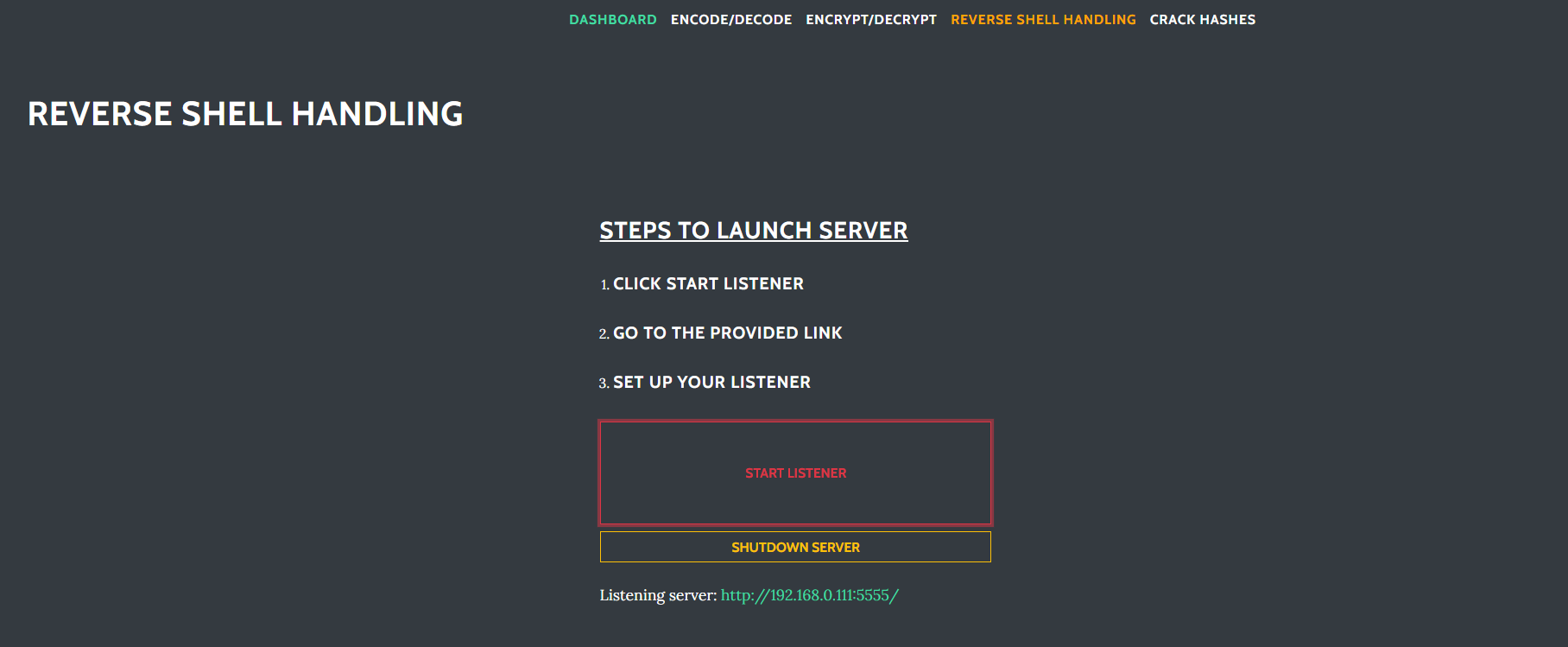

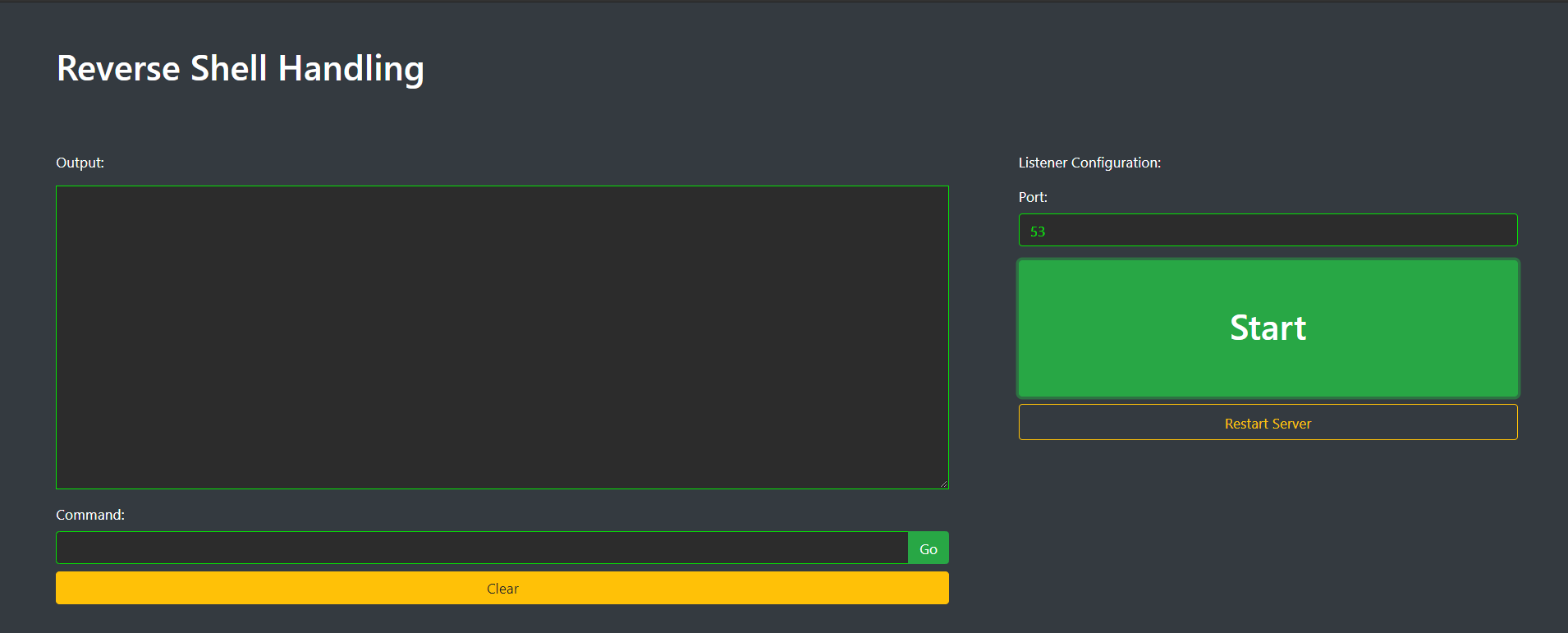

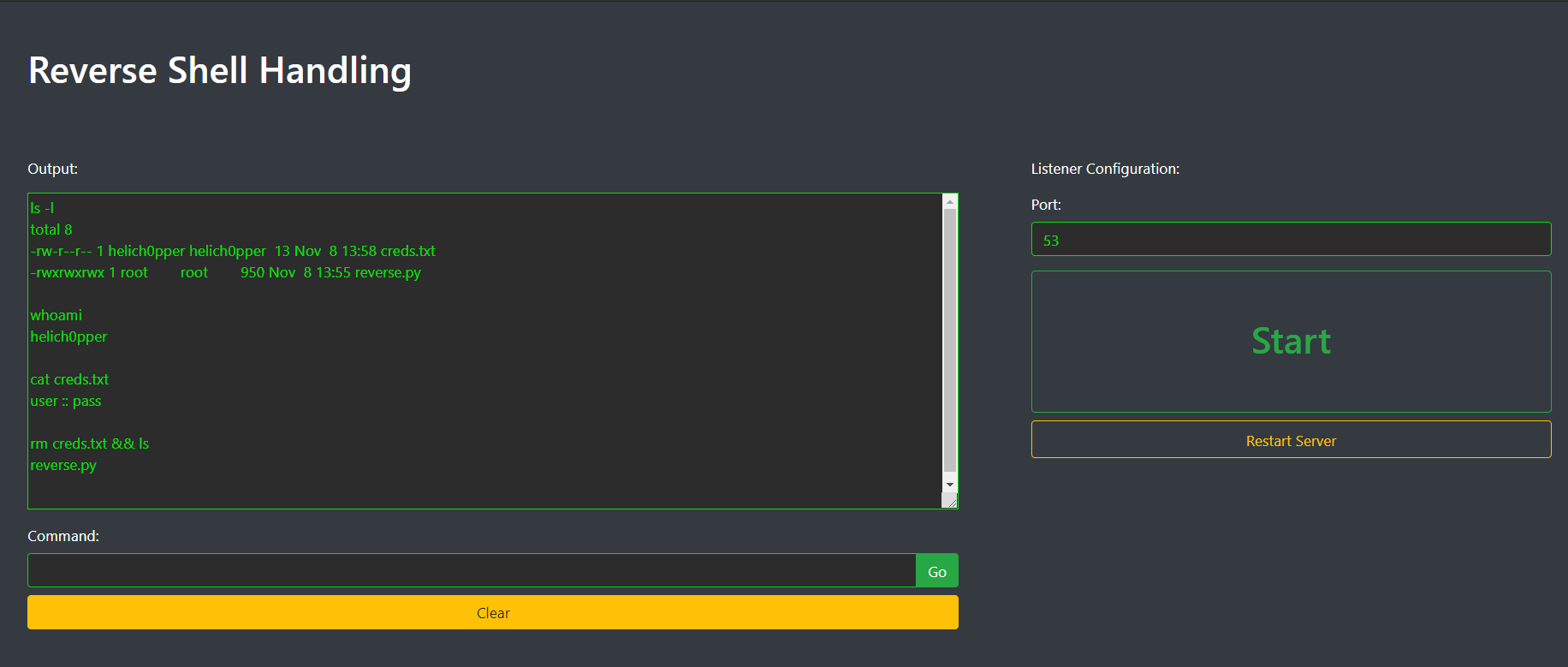

Reverse Shell Handling

Reverse shells can be captured and interacted with on this page.

Create a listener instance

Configure the listener

Start the listener and capture a shell

Generating Hashes

Karkinos can generate commonly used hashes such as:

- MD5

- SHA1

- SHA256

- SHA512

Cracking Hashes

Karkinos offers the option to simultaneously crack hashes using a built-in wordlist consisting of over 15 million common and breached passwords. This list can easily be modified and/or completely replaced.

Travaux futurs

Les pull requests et les rapports de bugs sont toujours appréciés.

Vous trouverez ci-dessous des bogues et des problèmes connus:

- Le code serveur de gestion du shell inverse est en cours de refonte, mais il fonctionne correctement.

Laisser un commentaire